“ xz 遭受恶意代码攻击,众多 Linux 发行版受影响 ”

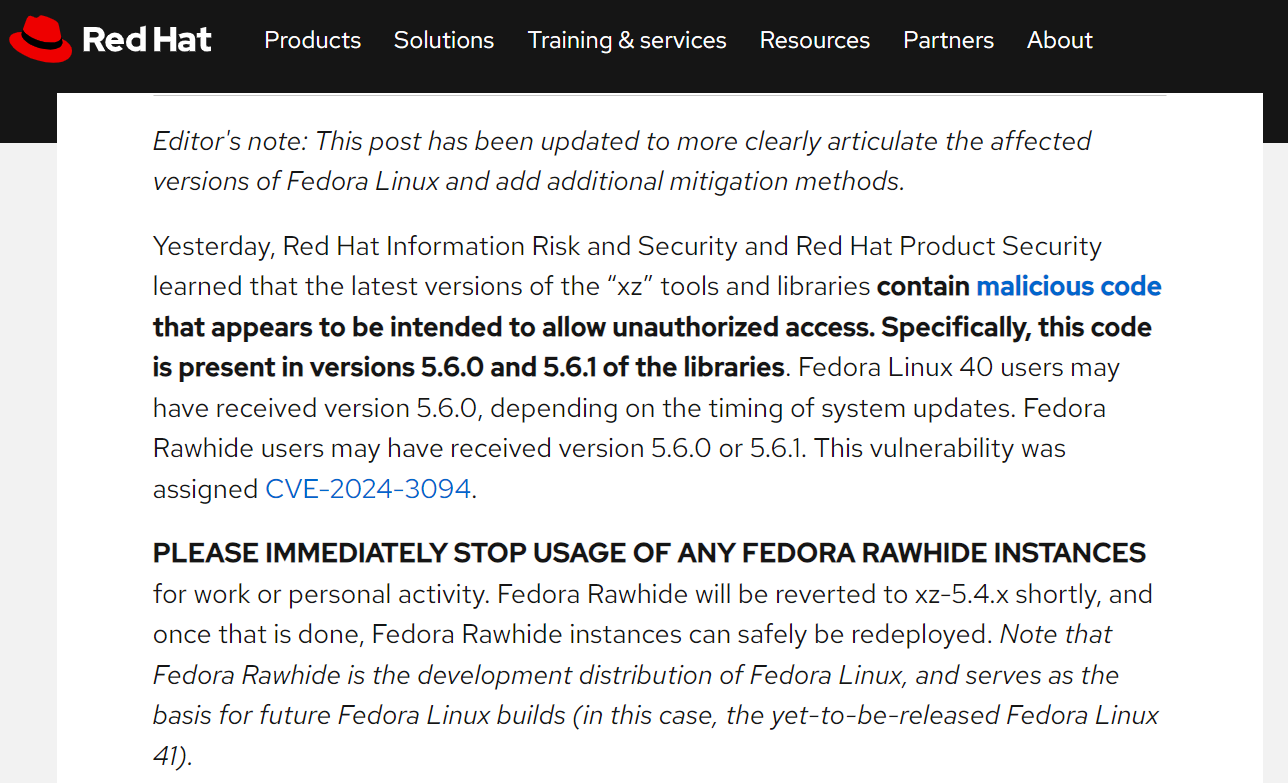

红帽发布了一份“针对 Fedora Linux 40 和 Fedora Rawhide 用户的紧急安全警报”指出,最新版本的 xz 5.6.0/5.6.1 工具和库中包含恶意代码,可能允许未经授权的远程系统访问。

> xz 是一种通用数据压缩格式,几乎存在于每个 Linux 发行版中,包括社区项目和商业产品发行版。从本质上讲,它有助于将大文件格式压缩然后解压缩为更小、更易于管理的大小,以便通过文件传输进行共享。

红帽已经该漏洞标记为CVE-2024-3094。目前的调查表明,这些软件包仅存在于 Red Hat 社区生态系统内的 Fedora 41 和 Fedora Rawhide 中,Red Hat Enterprise Linux (RHEL) 的所有版本均不受影响。

Fedora Linux 40 用户可能已收到 5.6.0 版本,具体取决于系统更新的时间。Fedora Rawhide 用户可能已收到 5.6.0 或 5.6.1 版本。“请立即停止将任何 Fedora RAWHIDE 实例用于工作或个人活动。 Fedora Rawhide 很快就会恢复到 xz-5.4.x,一旦完成,Fedora Rawhide 实例就可以安全地重新部署。”

Fedora Linux 40 版本尚未被证明受到损害,红帽方面认为恶意代码注入在这些版本中并未生效。不过为了安全起见,建议 Fedora Linux 40 用户仍应降级到 5.4 版本。已发布了将 xz 恢复为 5.4.x 的更新,Fedora Linux 40 用户可以通过正常更新系统使用该更新。

此外,Debian 也就 XZ utils 中的恶意代码发布了类似的安全信息。目前尚未发现任何 Debian 稳定版本受到影响。受影响的软件包属于 Debian 测试版、不稳定版和实验版,版本从 5.5.1alpha-0.12024-02-01 上传到 5.6.1-1 不等。软件包已恢复使用上游 5.4.5 代码,并将其命名为 5.6.1+really5.4.5-1。敦促运行 Debian 测试版和不稳定版的用户更新 xz-utils 软件包。

Kali Linux 发布声明表示该漏洞对 3 月 26 日至 3 月 29 日期间的 Kali 造成了影响,建议相关用户尽快进行最新升级。Amazon Linux 则确认未受该漏洞影响,用户无需采取任何措施。

OpenSUSE 表示已于 3 月 28 日回滚了 Tumbleweed 上的 xz 版本,并发布了根据安全备份构建的新 Tumbleweed 快照20240328 或更高版本。

“对于 SSH 被暴露在互联网上的 openSUSE Tumbleweed 用户,我们建议重新安装,因为不知道后门是否已被利用。由于后门的复杂性,不可能在系统上检测到漏洞。此外,强烈建议对可能从系统中获取的任何凭据进行轮换。否则,只需更新至 openSUSE Tumbleweed 20240328 或更高版本并重新启动系统即可。”

安全研究人员 Andres Freund 进行的逆向工程分析发现,恶意代码使用巧妙的技术来逃避检测。更多详情可查看此oss-security 列表。

值得一提的是,目前 GitHub 已全面禁用了 tukaani-project/xz 仓库,并附有一条信息

> 由于违反了 GitHub 的服务条款,GitHub 工作人员已禁止访问该版本库。如果您是该版本库的所有者,可以联系 GitHub 支持部门了解详情。

红帽已经该漏洞标记为CVE-2024-3094。目前的调查表明,这些软件包仅存在于 Red Hat 社区生态系统内的 Fedora 41 和 Fedora Rawhide 中,Red Hat Enterprise Linux (RHEL) 的所有版本均不受影响。

Fedora Linux 40 用户可能已收到 5.6.0 版本,具体取决于系统更新的时间。Fedora Rawhide 用户可能已收到 5.6.0 或 5.6.1 版本。“请立即停止将任何 Fedora RAWHIDE 实例用于工作或个人活动。 Fedora Rawhide 很快就会恢复到 xz-5.4.x,一旦完成,Fedora Rawhide 实例就可以安全地重新部署。”

Fedora Linux 40 版本尚未被证明受到损害,红帽方面认为恶意代码注入在这些版本中并未生效。不过为了安全起见,建议 Fedora Linux 40 用户仍应降级到 5.4 版本。已发布了将 xz 恢复为 5.4.x 的更新,Fedora Linux 40 用户可以通过正常更新系统使用该更新。

此外,Debian 也就 XZ utils 中的恶意代码发布了类似的安全信息。目前尚未发现任何 Debian 稳定版本受到影响。受影响的软件包属于 Debian 测试版、不稳定版和实验版,版本从 5.5.1alpha-0.12024-02-01 上传到 5.6.1-1 不等。软件包已恢复使用上游 5.4.5 代码,并将其命名为 5.6.1+really5.4.5-1。敦促运行 Debian 测试版和不稳定版的用户更新 xz-utils 软件包。

Kali Linux 发布声明表示该漏洞对 3 月 26 日至 3 月 29 日期间的 Kali 造成了影响,建议相关用户尽快进行最新升级。Amazon Linux 则确认未受该漏洞影响,用户无需采取任何措施。

OpenSUSE 表示已于 3 月 28 日回滚了 Tumbleweed 上的 xz 版本,并发布了根据安全备份构建的新 Tumbleweed 快照20240328 或更高版本。

“对于 SSH 被暴露在互联网上的 openSUSE Tumbleweed 用户,我们建议重新安装,因为不知道后门是否已被利用。由于后门的复杂性,不可能在系统上检测到漏洞。此外,强烈建议对可能从系统中获取的任何凭据进行轮换。否则,只需更新至 openSUSE Tumbleweed 20240328 或更高版本并重新启动系统即可。”

安全研究人员 Andres Freund 进行的逆向工程分析发现,恶意代码使用巧妙的技术来逃避检测。更多详情可查看此oss-security 列表。

值得一提的是,目前 GitHub 已全面禁用了 tukaani-project/xz 仓库,并附有一条信息

> 由于违反了 GitHub 的服务条款,GitHub 工作人员已禁止访问该版本库。如果您是该版本库的所有者,可以联系 GitHub 支持部门了解详情。

每日一言

"<!doctype html> <html lang="Zh-cn"> <head> <meta http-equiv="Content-Type" content="text/html; charset=utf-8" /> <meta name="robots" content="noindex,nofollow"> <meta name="viewport" content="width=device-width, initial-scale=1.0, maximum-scale=1.0, user-scalable=no"/> <meta name="renderer" content="webkit"> <title>您请求的文件不存在!</title> <link type="text/css" rel="stylesheet" href="https://www.oick.cn/css/404.css" /> <link rel="shortcut icon" href="http://www.oick.cn/favicon.ico" type="image/x-icon" /> </head> <body> <div id="wrap"> <div> <img src="https://www.oick.cn/imgs/404.png" alt="404" /> </div> <div id="text"> <strong> <span></span> <a href="javascript:history.back()">返回上一页</a> </strong> </div> </div> <div class="animate below"></div> <div class="animate above"></div> </body> </html>"